hideout-lastation.com

hideout-lastation.com

10 virus informatiques les plus destructeurs

Obtenir un virus informatique est arrivé à de nombreux utilisateurs d'une manière ou d'une autre. Pour la plupart, il s'agit simplement d'un léger inconvénient, nécessitant un nettoyage, puis l'installation de ce programme antivirus que vous aviez l'intention d'installer, mais qui n'a jamais été utilisé. Mais dans d'autres cas, il peut s'agir d'un désastre complet, avec la transformation de votre ordinateur en une brique très coûteuse, qu'aucune antivirus ne peut protéger.

Dans cette liste, nous allons mettre en évidence certains des virus informatiques les plus dangereux qui ont causé beaucoup de dégâts dans la vie réelle . Et comme les gens assimilent généralement les logiciels malveillants généraux comme les vers et les chevaux de Troie à des virus, nous les incluons également. Ces logiciels malveillants ont causé des dommages énormes, s'élevant à des milliards de dollars et perturbant l'infrastructure critique de la vie réelle. Voici les 10 virus informatiques les plus connus et malveillants .

1. ILOVEYOU

Le virus ILOVEYOU est considéré comme l'un des virus informatiques les plus virulents jamais créés et il n'est pas difficile de voir pourquoi. Le virus a réussi à faire des ravages dans les systèmes informatiques du monde entier, causant des dommages totalisant 10 milliards de dollars. 10% des ordinateurs connectés à Internet dans le monde auraient été infectés. C'était si mauvais que les gouvernements et les grandes entreprises ont mis leur système de messagerie hors ligne pour prévenir l'infection.

Le virus a été créé par deux programmeurs philippins, Reonel Ramones et Onel de Guzman. Ce qu'il a fait était d' utiliser l'ingénierie sociale pour amener les gens à cliquer sur la pièce jointe ; dans ce cas, une confession d'amour . La pièce jointe était en fait un script qui se présente comme un fichier TXT, en raison de Windows à ce moment-là, cachant l'extension réelle du fichier. Une fois cliqué, il va s'envoyer à tout le monde dans la liste de diffusion de l'utilisateur et procéder à l'écrasement des fichiers avec lui-même, rendant l'ordinateur inamovible. Les deux n'ont jamais été accusés, car il n'y avait pas de lois sur les logiciels malveillants. Cela a conduit à la promulgation de la loi sur le commerce électronique pour résoudre le problème.

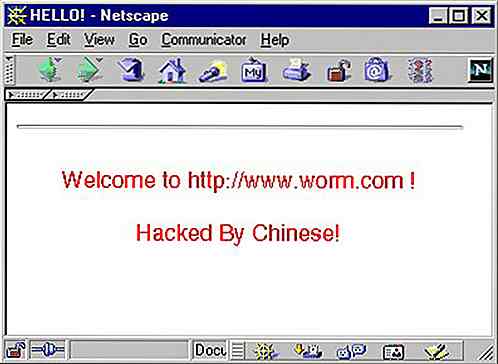

2. Code Rouge

Code Red a fait surface pour la première fois en 2001 et a été découvert par deux employés d'eEye Digital Security. Il a été nommé Code Red parce que la paire buvait Code Red Mountain rosée au moment de la découverte. Le ver a ciblé les ordinateurs avec le serveur Web Microsoft IIS installé, en exploitant un problème de débordement de tampon dans le système. Il laisse très peu de trace sur le disque dur car il peut s'exécuter entièrement en mémoire, avec une taille de 3569 octets. Une fois infecté, il procédera à une centaine de copies de lui-même mais en raison d'un bug dans la programmation, il dupliquera encore plus et finira par consommer une grande partie des ressources système.

Il lancera alors une attaque par déni de service sur plusieurs adresses IP, dont le fameux site de la Maison Blanche. Il permet également un accès de porte dérobée au serveur, permettant un accès à distance à la machine. Le symptôme le plus marquant est le message qu'il laisse derrière lui sur les pages web affectées, "Hacked By Chinese!", qui est devenu un mème même. Un correctif a été publié plus tard et il a été estimé qu'il a causé 2 milliards de dollars en perte de productivité. Au total, 1 à 2 millions de serveurs ont été affectés, ce qui est étonnant si l'on considère qu'il y avait 6 millions de serveurs IIS à la fois.

3. Melissa

Nommé d'après un danseur exotique de Floride, il a été créé par David L. Smith en 1999. Il a commencé comme un document Word infecté qui a été affiché sur le groupe alt.sex usenet, prétendant être une liste de mots de passe pour les sites pornographiques. Cela a rendu les gens curieux et quand il a été téléchargé et ouvert, il déclencherait la macro à l'intérieur et libérerait sa charge utile. Le virus se transmettra aux 50 premières personnes du carnet d'adresses électronique de l'utilisateur, ce qui provoquera une augmentation du trafic de courrier électronique, perturbant ainsi les services de courrier électronique des gouvernements et des entreprises. Il a également parfois corrompu des documents en y insérant une référence Simpsons.

Smith a finalement été attrapé quand ils lui ont tracé le document Word. Le fichier a été téléchargé en utilisant un compte AOL volé et avec leur aide, les forces de l'ordre ont été en mesure de l'arrêter moins d'une semaine depuis le début de l'épidémie. Il a coopéré avec le FBI dans la capture d'autres créateurs de virus, célèbre parmi eux le créateur du virus Anna Kournikova. Pour sa coopération, il n'a purgé que 20 mois et a payé une amende de 5000 $ de sa peine de 10 ans. Le virus aurait causé 80 millions de dollars de dommages et intérêts.

4. Sasser

Un ver Windows découvert en 2004, il a été créé par l'étudiant en informatique Sven Jaschan, qui a également créé le ver Netsky. Alors que la charge elle-même peut être considérée comme simplement ennuyeuse (elle ralentit et bloque l'ordinateur, tout en rendant difficile la réinitialisation sans couper la puissance), les effets étaient incroyablement perturbants, avec des millions d'ordinateurs infectés et une infrastructure importante et critique. affecté . Le ver a profité d'une vulnérabilité de dépassement de mémoire tampon dans le service LSASS (Local Security Authority Subsystem Service), qui contrôle la politique de sécurité des comptes locaux causant des plantages sur l'ordinateur. Il utilisera également les ressources du système pour se propager à d'autres machines via Internet et en infecter automatiquement d'autres.

Les effets du virus étaient généralisés car, alors que l'exploit était déjà corrigé, de nombreux ordinateurs n'ont pas été mis à jour. Cela a conduit à plus d'un million d'infections, en supprimant les infrastructures critiques, telles que les compagnies aériennes, les agences de presse, les transports publics, les hôpitaux, les transports publics, etc. Globalement, les dommages ont coûté 18 milliards de dollars. Jaschen a été jugé en tant que mineur et a reçu une condamnation avec sursis de 21 mois.

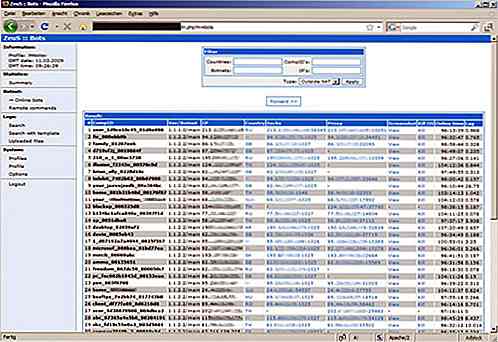

5. Zeus

Zeus est un cheval de Troie conçu pour infecter les ordinateurs Windows afin qu'il effectue diverses tâches criminelles. Les plus courantes de ces tâches sont généralement le keylogging homme-dans-le-navigateur et la saisie de formulaires . La majorité des ordinateurs ont été infectés soit par des téléchargements drive-by ou des escroqueries par phishing. D'abord identifié en 2009, il a réussi à compromettre des milliers de comptes FTP et d'ordinateurs de grandes sociétés multinationales et des banques telles qu'Amazon, Oracle, Bank of America, Cisco, etc. Les contrôleurs du botnet Zeus l'ont utilisé pour voler les identifiants de connexion du réseau social, email et comptes bancaires.

Rien qu'aux États-Unis, on estime que plus d'un million d'ordinateurs ont été infectés, dont 25% aux États-Unis. Toute l'opération était sophistiquée, impliquant des gens du monde entier pour agir comme des mules d'argent pour faire passer et transférer de l'argent aux meneurs en Europe de l'Est. Environ 70 millions de dollars ont été volés et en possession de l'anneau. 100 personnes ont été arrêtées dans le cadre de l'opération. À la fin de 2010, le créateur de Zeus a annoncé sa retraite, mais de nombreux experts croient que c'est faux.

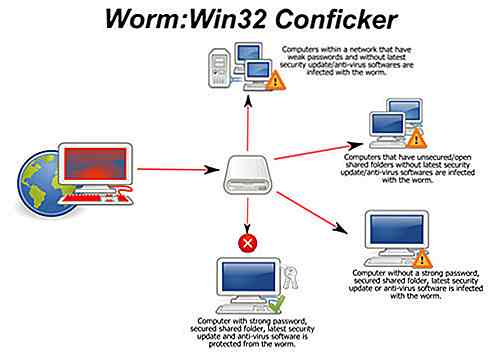

6. Conficker

Aussi connu comme Downup ou Downadup, Conficker est un ver d'auteur inconnu pour Windows qui a fait sa première apparition en 2008. Le nom vient du mot anglais, configure et un péjoratif allemand. Il infecte les ordinateurs utilisant des failles dans le système d' exploitation pour créer un botnet. Le malware a pu infecter plus de 9 millions d'ordinateurs dans le monde entier, affectant les gouvernements, les entreprises et les particuliers. C'était l' une des plus grandes infections de vers connues pour avoir jamais causé des dommages estimés à 9 milliards de dollars.

Le ver fonctionne en exploitant une vulnérabilité de service réseau présente et non corrigée dans Windows. Une fois infecté, le ver réinitialisera les stratégies de verrouillage du compte, bloquera l'accès aux sites de mise à jour et d'antivirus de Windows, désactivera certains services et verrouillera les comptes d'utilisateurs parmi beaucoup d'autres. Ensuite, il procède à l'installation d'un logiciel qui transformera l'ordinateur en un esclave botnet et scareware pour escroquer l'argent de l'utilisateur. Plus tard, Microsoft a fourni un correctif et un correctif à de nombreux fournisseurs d'antivirus fournissant des mises à jour à leurs définitions.

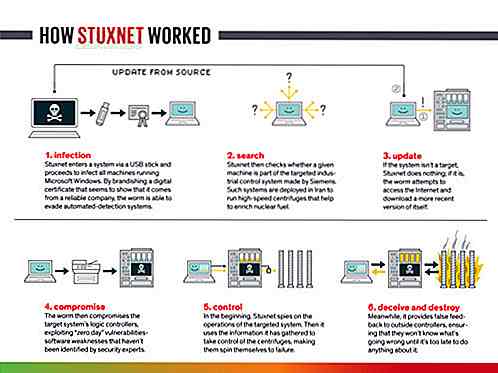

7. Stuxnet

Estimé avoir été créé par la Force de défense israélienne avec le gouvernement américain, Stuxnet est un exemple de virus créé dans le but de la guerre cybernétique, car il était destiné à perturber les efforts nucléaires des Iraniens. On estime que Stuxnet a réussi à détruire un cinquième des centrifugeuses nucléaires iraniennes et que près de 60% des infections étaient concentrées en Iran.

Le ver informatique a été conçu pour attaquer les automates programmables industriels (PLC), ce qui permet l'automatisation des processus dans les machines . Il visait spécifiquement ceux créés par Siemens et se propageait via des clés USB infectées. Si l'ordinateur infecté ne contenait pas de logiciel Siemens, il resterait en sommeil et en infecterait d'autres de façon limitée afin de ne pas se laisser aller. Si le logiciel est là, il va alors modifier la vitesse de la machine, l'amenant à se déchirer. Siemens a finalement trouvé un moyen de supprimer le logiciel malveillant de leur logiciel.

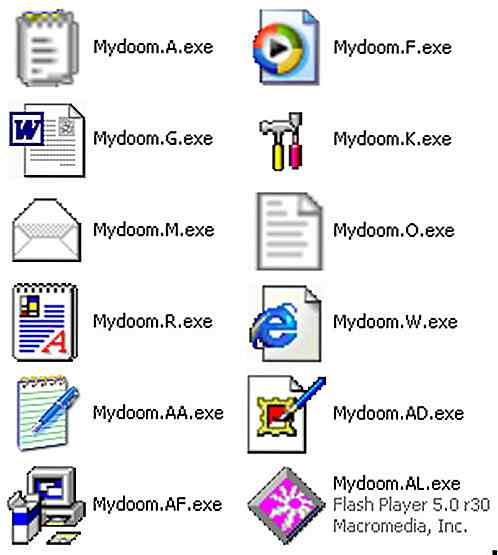

8. Mydoom

Apparu en 2004, Mydoom était un ver pour Windows qui est devenu l'un des courriers électroniques les plus rapides depuis ILOVEYOU. L'auteur est inconnu et on croit que le créateur a été payé pour le créer puisqu'il contient le message texte, "andy; Je fais juste mon travail, rien de personnel, désolé, ". Il a été nommé par l'employé de McAfee, Craig Schmugar, l'une des personnes qui l'avait découvert à l'origine. 'mydom' était une ligne de texte dans le code du programme (mon domaine) et sentant que cela allait être grand, ajouté 'doom' dedans.

Le ver se propage en apparaissant comme une erreur de transmission d'email et contient une pièce jointe de lui-même . Une fois exécuté, il s'envoie lui-même aux adresses e-mail qui se trouvent dans le carnet d'adresses d'un utilisateur et se copie dans le dossier du programme P2P pour se propager sur ce réseau. La charge utile elle-même est double: d'abord elle ouvre une porte dérobée pour permettre l'accès à distance et ensuite elle lance une attaque par déni de service sur le groupe controversé SCO. On croyait que le ver avait été créé pour perturber SCO en raison d'un conflit sur la propriété d'un code Linux. Il a causé des dommages estimés à 38, 5 milliards de dollars et le ver est encore actif sous une forme ou une autre aujourd'hui.

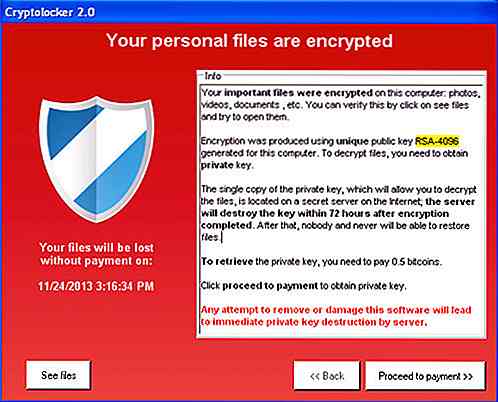

9. CryptoLocker

CryptoLocker est une forme de rançongiciel cheval de Troie ciblant les ordinateurs fonctionnant sous Windows. Il utilise plusieurs méthodes pour se propager, comme le courrier électronique, et une fois qu'un ordinateur est infecté, il va procéder au cryptage de certains fichiers sur le disque dur et tout stockage monté connecté avec la cryptographie à clé publique RSA. Bien qu'il soit assez facile de supprimer le logiciel malveillant de l'ordinateur, les fichiers resteront cryptés. La seule façon de déverrouiller les fichiers est de payer une rançon dans les délais . Si la date limite n'est pas respectée, la rançon augmentera considérablement ou les clés de décryptage seront supprimées. La rançon s'élève généralement à 400 $ en espèces prépayées ou bitcoin.

L'opération de rançon a finalement été arrêtée lorsque les forces de l'ordre et les sociétés de sécurité ont réussi à prendre le contrôle d'une partie du botnet exploitant CryptoLocker et Zeus . Evgeniy Bogachev, le chef d'anneau, a été chargé et les clés de chiffrement ont été libérées aux ordinateurs affectés. D'après les données recueillies lors du raid, le nombre d'infections est estimé à 500 000, le nombre de ceux qui ont payé la rançon étant de 1, 3%, soit 3 millions de dollars.

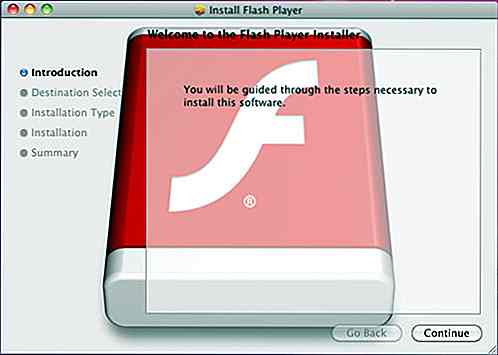

10. Flashback

Bien que pas aussi dommageable que le reste des logiciels malveillants sur cette liste, c'est l' un des rares logiciels malveillants Mac à avoir gagné en notoriété car il a montré que les Mac ne sont pas à l'abri. Le cheval de Troie a été découvert en 2011 par l'entreprise antivirus Intego comme une fausse installation Flash. Dans sa nouvelle version, un utilisateur doit simplement avoir Java activé (ce qui est probablement la majorité d'entre nous). Il se propage en utilisant des sites Web compromis contenant du code JavaScript qui téléchargera la charge utile. Une fois installé, le Mac devient une partie d'un botnet d'autres Mac infectés.

Les bonnes nouvelles sont que si elle est infectée, elle est simplement localisée sur le compte de cet utilisateur spécifique . La mauvaise nouvelle est que plus de 600 000 Macs ont été infectés, dont 274 Mac dans la région de Cupertino, siège d'Apple. Oracle a publié un correctif pour l'exploit avec Apple publiant une mise à jour pour supprimer Flashback du Mac des gens. Il est encore à l'état sauvage, avec une estimation de 22 000 Macs encore infectés en 2014.

Qu'est-ce que la technologie de reconnaissance d'image Facebook sait sur vos photos

Beaucoup d'utilisateurs de Facebook sont probablement conscients du fait que le service de réseau social a une certaine forme de technologie de reconnaissance d'image sous le capot. Après tout, c'est ainsi que Facebook est capable de suggérer les bons amis avec lesquels étiqueter vos photos .En

![Analyse de l'industrie du design Web - Professionnels vs Amateurs [Infographic]](http://hideout-lastation.com/img/tech-design-tips/595/web-design-industry-analysis-professionals-vs.jpg)

Analyse de l'industrie du design Web - Professionnels vs Amateurs [Infographic]

L'industrie du design Web aux États-Unis vaut 20 milliards de dollars et est composée de professionnels et d'amateurs. Les concepteurs et les développeurs (les professionnels), et les passionnés d'amateur, se lancent dans la création de près de 16 millions de nouveaux sites chaque mois .Cette