hideout-lastation.com

hideout-lastation.com

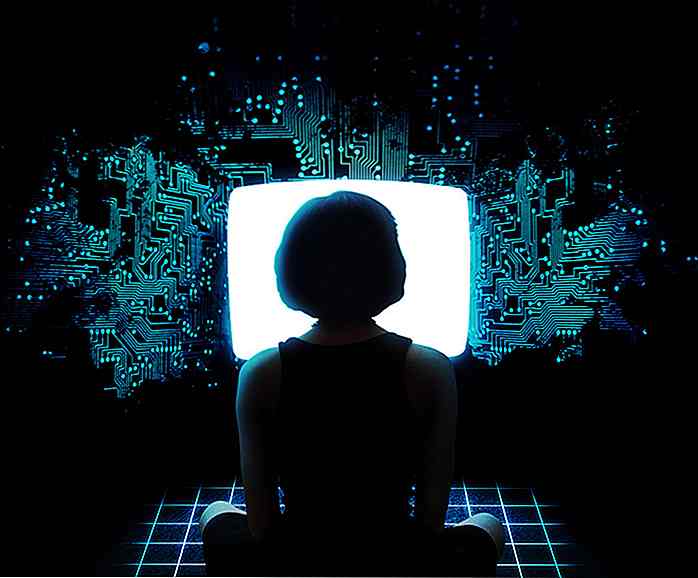

Comment une cyber-guerre à grande échelle peut changer le monde

L'internet est une belle chose. Il n'a pas de frontières et la seule limite qu'il a est l'imagination de ses utilisateurs. De nouvelles cultures sont nées à cause de cela, et d'autres sont développées chaque jour. Nouvelle technologie, nouveau beaucoup de choses. Sur Internet, vous n'avez pas besoin de visa pour voyager dans un autre pays.

L'Internet, en soi, est un territoire non réclamé avec plus de 2 milliards de citoyens . Facile à dire, les superpuissances du monde sont occupés à essayer d'obtenir leur propre morceau. Et tout comme un territoire physique, il y a aussi l'espionnage, l'espionnage et la guerre dans le cyber-monde. Vous ne pouvez pas le réaliser, mais ça dure depuis plusieurs années maintenant.

Que se passe-t-il dans le cyber-monde?

Un exemple typique est la Nasional Security Agency (NSA) des États-Unis qui espionne les Américains et 193 autres pays chaque minute de chaque jour, avec un objectif en tête (et je le simplifie ici): collecter des informations et les utiliser pour dissuader les actes de terrorisme . Si vous voulez que votre coeur batte, voici une chronologie de l'espionnage domestique de la NSA.

Mais dans leur tentative de faire cela, le contrecoup de partout dans le monde a commencé. La Chine est un grand pays et au cours des dernières décennies, elle s'est révélée être une merveille industrielle et économique. Et maintenant, ils ont commencé à investir massivement dans leurs capacités cybernétiques. L'année dernière, le chef suprême de l'Iran a dit aux étudiants de se préparer à la cyberguerre. C'est peut-être une réaction à la cyberattaque des Saoudiens et des Israéliens contre le programme nucléaire iranien en 2010.

Mais dans leur tentative de faire cela, le contrecoup de partout dans le monde a commencé. La Chine est un grand pays et au cours des dernières décennies, elle s'est révélée être une merveille industrielle et économique. Et maintenant, ils ont commencé à investir massivement dans leurs capacités cybernétiques. L'année dernière, le chef suprême de l'Iran a dit aux étudiants de se préparer à la cyberguerre. C'est peut-être une réaction à la cyberattaque des Saoudiens et des Israéliens contre le programme nucléaire iranien en 2010.La Russie est à l'offensive aussi. L'une des cyberattaques les plus médiatisées fut le piratage des serveurs de messagerie du Département d'Etat américain. Et récemment, le Pentagone a annoncé une nouvelle stratégie pour la cyber-guerre dans laquelle les cyber- armes étaient discutées.

Et ce ne sont pas seulement les gouvernements qui attaquent les autres gouvernements dans le cyberespace. Les entreprises vitales sont également attaquées par les gouvernements. Et en réponse, la moitié des entreprises britanniques interrogées ont déclaré qu'elles envisageaient d'embaucher des pirates informatiques afin de dissuader d'autres pirates informatiques. Combattre le feu avec le feu, non?

Mais de retour sur la scène mondiale, le monde est actuellement en pleine guerre froide avec les États-Unis, la Russie, l'Iran et la Chine comme principaux acteurs. Tout récemment, des nouvelles sur les États-Unis se faire pirater par les Chinois ont éclaté.

Mais de retour sur la scène mondiale, le monde est actuellement en pleine guerre froide avec les États-Unis, la Russie, l'Iran et la Chine comme principaux acteurs. Tout récemment, des nouvelles sur les États-Unis se faire pirater par les Chinois ont éclaté.Selon les experts, l'incident a impliqué la collecte de plus de 4 millions de dossiers d'employés fédéraux actuels et anciens. Mais si le motif du piratage n'est pas clair, il s'agit d'une attaque très ciblée qui pourrait indiquer la possibilité que les pirates informatiques construisent leur propre base de données des employés du gouvernement américain. En l'occurrence, le Bureau de la gestion du personnel a averti les États-Unis à la fin de l'année dernière que leurs systèmes en réseau sont un «rêve de hacker» et qu'ils ne sont pas prêts pour une attaque .

Eh bien, ne peuvent-ils simplement pas connecter leurs systèmes importants à Internet?

C'est en fait une excellente question. La vérité est, ils ne le font pas. Le gouvernement et l'armée ont généralement leur propre intranet - un réseau privé accessible uniquement au personnel autorisé . Bien sûr, il pourrait toujours utiliser le World Wide Web, mais c'est le genre qui utilise des réseaux câblés totalement déconnectés. En fait, les grandes entreprises ont aussi leurs propres intranets, où leurs fichiers ne sont accessibles que sur place.

Mais tout comme les entreprises, les gouvernements et les militaires ne peuvent pas survivre sur l'intranet seul. Alors que les informations classifiées sont conservées sur des systèmes qui ne sont pas connectés à Internet, il existe encore des appareils, principalement utilisés à des fins de communication comme l'envoi de courriels, la vidéoconférence et l'envoi de fichiers.

Mais tout comme les entreprises, les gouvernements et les militaires ne peuvent pas survivre sur l'intranet seul. Alors que les informations classifiées sont conservées sur des systèmes qui ne sont pas connectés à Internet, il existe encore des appareils, principalement utilisés à des fins de communication comme l'envoi de courriels, la vidéoconférence et l'envoi de fichiers.Lorsque vous entendez dans les nouvelles qu'un courriel d'un haut fonctionnaire du gouvernement a été piraté, c'est probablement parce que l'ordinateur utilisé était connecté à Internet.

En outre, si un réseau qui n'est pas connecté à Internet a été piraté et que des informations classifiées ont été divulguées, il est presque toujours possible que quelqu'un de l'intérieur le fasse. Mais ce n'est pas ce dont nous sommes ici pour discuter aujourd'hui.

Quelles pourraient être les répercussions d'une cyber-guerre à grande échelle?

La réponse à cette question est simple et effrayante: les gouvernements pourraient construire leur propre internet . Imaginez un monde où il y a plusieurs Internets. L'Allemagne veut son propre internet à cause du scandale d'espionnage de la NSA, alors que l'Iran construit son propre internet «halal» qui sera exempt d'impuretés du monde extérieur.

Et ce n'est pas juste un gadget de penser que les autres gouvernements suivront dans leur avance. Si ces cyber-attaques deviennent incontrôlables, la seule chose qui pourrait protéger les gouvernements les uns des autres est de se déconnecter totalement les uns des autres. Si ce n'est pas assez effrayant pour vous, prenons un peu de recul et regardons ce que l'Internet est en ce moment.

Et ce n'est pas juste un gadget de penser que les autres gouvernements suivront dans leur avance. Si ces cyber-attaques deviennent incontrôlables, la seule chose qui pourrait protéger les gouvernements les uns des autres est de se déconnecter totalement les uns des autres. Si ce n'est pas assez effrayant pour vous, prenons un peu de recul et regardons ce que l'Internet est en ce moment.Effets sur la communication

En ce moment je vous parle pendant que je suis aux Philippines. Vous pourriez être en Corée du Sud, au Japon, au Koweït ou aux États-Unis, mais vous pouvez toujours lire ceci. Vous pouvez parler à vos amis via Skype qui se trouvent dans un autre pays. Vous pouvez jouer à des jeux en ligne dans un cadre international.

Mais que se passe-t-il lorsque l'Internet tel que nous le voyons disparaît et devient à la place plus petit, confiné, bulles restrictives ? Cette communication sans frontières aura disparu. Ce qui nous amène à une nouvelle façon d'obtenir de l'information: les informations sur les autres pays seront plus difficiles à trouver. Il est tout à fait possible que nous n'obtenions des informations que de canaux approuvés par le gouvernement .

Cela change la façon dont tout fonctionne; tout le monde va prendre un gros coup. Pensez à quel point un rôle important joué par Facebook et Twitter pendant le printemps arabe. Le monde entier les regardait et les soutenait. Mais si les gouvernements coupent leurs liens avec le reste du monde, ce genre d'information fluide sera une chose du passé.

Peut-être un problème majeur que les utilisateurs réguliers vont souffrir est la façon dont nous naviguons sur Internet . Il pourrait devenir plus difficile et plus coûteux de se connecter. Comme pour retirer de l'argent d'un guichet automatique qui n'est pas de votre banque, les appels internationaux peuvent coûter plus cher en raison du réacheminement. De plus, pour passer à travers, il faudra passer par de nombreuses passerelles et points de contrôle, ce qui ralentira le processus de collecte d'information, à cause de la façon dont la demande est transmise. Alternativement, une «voie rapide» peut être offerte moyennant des frais .

Effrayant maintenant quand vous pensez de cette façon, non? Et c'est une menace imminente pour nous tous. Mais il y a des choses beaucoup plus effrayantes que cela.

Les réseaux électriques vont vers le bas

Les réseaux électriques aux États-Unis et dans le monde entier sont vulnérables aux attaques, et nous ne parlons pas hypothétiquement. Rien qu'en 2014, le réseau électrique américain a été attaqué par des hackers 79 fois. Les hackers ont réussi à entrer dans 37% des entreprises qui font fonctionner la grille .

Selon les rapports, les attaques ont été (et sont toujours) menées par une armée de hackers dans le cadre d'une tentative coordonnée de faire taire des villes entières. Imaginez un pays imprenable comme les États-Unis qui s'assombrissent, la panique qui s'ensuivra sera chaotique.

Voitures contrôlées à distance

Les voitures deviennent plus intelligentes chaque année. D'être en mesure de diagnostiquer ce qui ne va pas dans leur matériel ou logiciel, de sauter totalement le besoin d'un pilote humain. C'est l'avenir des voitures, et ça arrive vite.

Les voitures peuvent même obtenir des mises à niveau en recevant des mises à jour d'un serveur distant, et vous savez probablement ce que cela signifie à l'heure actuelle - tout ce qui est connecté à Internet a la possibilité d'être piraté . Dans ce cas, les voitures autonomes peuvent être ciblées par des pirates informatiques pour contrôler les fonctions de la voiture.

Les smartphones agissent comme un outil d'espionnage omniprésent

Google peut pousser les codes sur les appareils Android, et la NSA a eu cette brillante idée de détourner Google Play et de pirater les téléphones de tout le monde. C'est bon pour nous que ça ne se passe pas vraiment. Ou l'a fait?

Le fait est que, si une agence envisageait de le faire, d'autres organisations pourraient consacrer leur temps et leurs ressources à pirater non seulement les appareils Android, mais aussi tous les téléphones qui dépendent des mises à jour automatiques d'un serveur principal. Cela peut alors être utilisé non seulement pour suivre les mouvements de tout le monde, mais aussi pour entrer dans la vie privée de tout le monde, rendant les données personnelles de tout le monde ouvertes à un espionnage injustifié .

Pirater des missiles balistiques intercontinentaux (ICBM)

Le 23 octobre 2010, 50 ICBM équipés de pointes nucléaires sont tombés dans l'obscurité. Leurs contrôleurs humains ont perdu les communications avec eux pendant 45 minutes. Pourquoi est-ce effrayant? Parce que pendant ces 45 minutes, les centres de lancement n'avaient aucun moyen de détecter les tentatives de lancement non autorisées .

On ne savait pas exactement quelle était la raison exacte du lock-out, qu'il s'agisse d'un câblage défectueux, d'un piratage dans les ICBM ou d'un récepteur radio, d'une erreur de la part d'un employé ou d'un hacker très dévoué. des milliers de miles de câbles (très improbable). Quoi qu'il en soit, cela aurait pu déclencher une guerre nucléaire .

Drones militaires utilisés contre les personnes qu'ils sont censés protéger

Les drones militaires américains volent déjà dans leurs zones d'intérêt. Et ils portent des missiles Hellfire. Il est également inévitable que ces drones se connectent sans fil à leurs stations de base où les humains peuvent contrôler ou mettre à jour leurs systèmes de temps en temps.

Dans cet esprit, pensez-vous qu'il est tout à fait possible que les pirates puissent avoir accès à ces drones à leurs propres fins? Absolument.

Crashing Le marché boursier, et l'économie

Les hackers peuvent manipuler le marché boursier, ce qu'ils ont fait en 2010, lorsque les pirates informatiques russes ont piraté le NASDAQ. Bien que cette tentative puisse simplement signifier que quelqu'un veut de l'information pour gagner beaucoup d'argent, ce n'est pas non plus une idée farfelue qu'à l'avenir, une organisation déterminée à détruire l'économie d'un pays spécifique le ferait et pourrait le faire.

Si cela se produit, les gens pourraient perdre des emplois, les maisons pourraient être saisies et le taux de sans-abrisme augmentera, des troubles civils s'ensuivront et l'effondrement de la loi et de l'ordre pourrait détruire les gouvernements. Cela s'est produit avant, dans une période pré-Internet connue sous le nom de Grande Dépression.

En conclusion

Les enjeux sont élevés dans le cyber-monde. Les groupes privés, les corporations et même les gouvernements sont à la fois offensifs et défensifs. C'est comme regarder plusieurs tribus se battre pour le pouvoir et la terre. La seule différence est qu'au 21ème siècle, la chose pour laquelle ils se battent n'est même pas un lieu physique, mais elle contient certainement une grande puissance.

Et à la fin de la journée, nous, les utilisateurs réguliers, seront les victimes de cette guerre entre les superpuissances.

30 modèles de PSD pour le navigateur Web gratuit

Si vous avez déjà conçu un simple modèle de site Web dans Photoshop, vous avez peut-être besoin d'un moyen rapide mais chic de montrer une capture d'écran de votre chef-d'œuvre final. Cependant, parfois une simple capture d'écran ne suffit pas et il est donc nécessaire de créer un cadre de navigateur Web de votre travail. Dans un

5 façons de connecter un casque sans fil à la télévision

Ayant un nouveau modèle de téléviseur, je m'attendais à avoir un support Bluetooth intégré afin que je puisse connecter mes écouteurs Bluetooth sans fil . Mais, je me suis trompé après avoir passé plusieurs heures à jouer avec les paramètres TV et le manuel.Cependant, après avoir déterré Internet, j'ai trouvé plusieurs façons de connecter des écouteurs sans fil à votre téléviseur, même si c'est un vieux téléviseur à tube cathodique que je vais partager avec cet article. Entrons-y.1. Prise en c