hideout-lastation.com

hideout-lastation.com

4 façons extrêmes de protéger leur vie privée

Edward Snowden est peut-être une vieille nouvelle alors que ses fuites à la National Security Agency (NSA) des États-Unis viennent de passer leur année. Cependant, les relations internationales se sont détériorées depuis lors et la modification de la perception du public serait un défi de taille.

L'impact des fuites NSA nous affecte également, le citoyen moyen d'aujourd'hui. Nous sommes plus sensibles aux paramètres de confidentialité de nos comptes de médias sociaux, comme en témoignent nos réactions lorsque Facebook a expérimenté la manipulation de nos flux chronologiques. Avec ce sentiment accru que quelqu'un nous regarde toujours, les tendances technologiques et nos habitudes Internet ont également changé.

1. La montée des applications anonymes et éphémères . Plus de gens ont commencé à utiliser Whisper, Secret et Snapchat en particulier les adolescents. Les plus jeunes en général ont une plus grande conscience de la vie privée en ligne, ce qui les amène à changer leurs habitudes d'utilisation d'Internet. Bien sûr, il y a une foule d'autres raisons pour lesquelles ils changent leur comportement en ligne et ce n'est que l'un d'entre eux.

2. Les grandes entreprises technologiques ont renforcé leur sécurité . Cela s'est produit lorsque les Snowden ont révélé que Microsoft, Facebook, Google, Yahoo et Apple fournissaient leurs données d'utilisateurs à la NSA par le biais du programme PRISM de l'agence. Les sociétés de technologie ont d'abord nié cela jusqu'à ce que la preuve démontre qu'elles ont agi involontairement conformément à la loi, à leur grande horreur. À ce jour, Google et Yahoo ont activé le cryptage pour le courrier électronique. Facebook a encodé le site et toutes ses données dans SSL alors que Microsoft a pris la voie légaliste en exigeant une réforme de la loi.

3. Les gens sont plus conscients des différentes façons de parcourir anonymement tels que via DuckDuckGo et TOR . Après la rupture de la NSA et de son programme PRISM le 6 juin 2013, DuckDuckGo a vu une augmentation du trafic et des requêtes de recherche de 3 millions par jour. L'utilisation de TOR a sans doute augmenté aussi, mais la NSA sait quand vous naviguez.

4. L'émergence d'un nouveau marché de la confidentialité de la technologie . Cela a vu la création du Blackphone qui a été présenté comme un téléphone à l'épreuve de la NSA. Outre le Blackphone, Boeing a inventé un téléphone d'autodestruction et un fournisseur d'accès gratuit à Internet, FreedomPop, a inventé ce qu'il appelle le téléphone Snowden qui a une fonction pour effacer le contenu du téléphone.

Les mesures ci-dessus sont toutefois relativement moins sévères par rapport aux mesures extrêmes ci-dessous:

1. Embaucher un garde du corps numérique

Glenn Greenwald est parmi les premiers journalistes à qui Snowden a divulgué les documents. Ses rapports sur les fuites de la NSA publiées dans The Guardian l'ont presque placé sur le même piédestal que Snowden. Il a également involontairement mis Greenwald en danger de voir la NSA (ou d'autres espions étrangers) intercepter les informations top secret qu'il reçoit toujours de Snowden.

Entrez Micah Lee, garde du corps numérique et de sécurité technique extrodinaire. Lee a été engagé pour rejoindre The Intercept, le média Greenwald mis en place avec d'autres journalistes, Jeremy Scahill et Laura Poitras, pour aider à sécuriser les ordinateurs des journalistes . Pour ce faire, Lee a dû remplacer le système d'exploitation par Linux, installer un pare-feu, un chiffrement de disque et d'autres logiciels.

Entrez Micah Lee, garde du corps numérique et de sécurité technique extrodinaire. Lee a été engagé pour rejoindre The Intercept, le média Greenwald mis en place avec d'autres journalistes, Jeremy Scahill et Laura Poitras, pour aider à sécuriser les ordinateurs des journalistes . Pour ce faire, Lee a dû remplacer le système d'exploitation par Linux, installer un pare-feu, un chiffrement de disque et d'autres logiciels. Lee a tellement bien travaillé qu'il a fini par aider d'autres journalistes d'autres médias à sécuriser leurs ordinateurs et à les informer sur la sécurité informatique. Aucun journaliste n'est en sécurité, car il y a eu des rapports du ministère américain de la Justice demandant à certains de révéler leurs sources dans le passé, ainsi que d'obtenir des enregistrements téléphoniques à partir de fil de presse Associated Press.

Lee a tellement bien travaillé qu'il a fini par aider d'autres journalistes d'autres médias à sécuriser leurs ordinateurs et à les informer sur la sécurité informatique. Aucun journaliste n'est en sécurité, car il y a eu des rapports du ministère américain de la Justice demandant à certains de révéler leurs sources dans le passé, ainsi que d'obtenir des enregistrements téléphoniques à partir de fil de presse Associated Press.Bien que l' embauche d'un garde du corps numérique pour les journalistes ne soit pas largement pratiquée dans d'autres organes d'information, elle pourrait bientôt l'être, tant que la NSA continue de fouiller. Jusqu'à présent, le seul autre média qui a adopté le modal de sécurité de The Intercept est le Washington Post, qui a engagé Ashkan Soltani, chercheur en protection de la vie privée et de sécurité, pour travailler avec Barton Gellman.

2. Aller faible technologie

Parmi les pays espionnés par la NSA, l' Allemagne se sentait la plus insultée . Non seulement leurs chefs ont-ils été espionnés comme la chancelière Angela Merkel dont le téléphone portable a été mis sur écoute pendant des années, mais un agent de leurs services de renseignement a été trouvé en train de vendre des documents confidentiels aux Etats-Unis. L'agent a été arrêté depuis. Cela a également conduit à l'expulsion d'un autre haut responsable de la CIA résidant en Allemagne.

Inutile de dire que les relations internationales avec les États-Unis se sont détériorées à ce point. Il est devenu tellement mauvais qu'il a entraîné une augmentation des services de cryptage ainsi qu'une diminution de l'utilisation de la technologie. Les politiciens ont finalement eu l'idée d'investir et de communiquer en interne avec des machines à écrire. Il y a aussi des discussions pour jouer de la musique classique pendant les sessions parlementaires pour dissuader quiconque d'écouter.

Inutile de dire que les relations internationales avec les États-Unis se sont détériorées à ce point. Il est devenu tellement mauvais qu'il a entraîné une augmentation des services de cryptage ainsi qu'une diminution de l'utilisation de la technologie. Les politiciens ont finalement eu l'idée d'investir et de communiquer en interne avec des machines à écrire. Il y a aussi des discussions pour jouer de la musique classique pendant les sessions parlementaires pour dissuader quiconque d'écouter.Malgré cette transition extrême vers la technologie de pointe, l'Allemagne n'est pas le premier pays à le faire. L'Etat soviétique La Russie a rapidement investi dans une vingtaine de machines à écrire suite à l'exposition de Snowden l'année dernière dans le but d'éviter les fuites de communications internes. On dit que chaque machine à écrire a une signature unique pour que les documents tapés dessus puissent facilement être retracés.

3. Utilisation du maquillage

Une des révélations qui a été publiée au fil du temps était que la NSA recueille des images pour la reconnaissance faciale. Le rédacteur associé de l'Atlantique, Robinson Meyer, s'inquiétait de ce fait et se demandait s'il y avait moyen de contrecarrer les caméras qui le traquent probablement. Meyer a finalement décidé d'appliquer un maquillage intéressant appelé CV Dazzle et a écrit sur son expérience.

CV Dazzle a été inventé par l'étudiant de l'Université de New York Adam Harvey pour son programme de télécommunications interactives en 2010. Inspiré par le camouflage naval WWI appelé Dazzle, le maquillage comprend des zones tonales obscurcissantes du visage telles que les joues avec de la peinture et des cheveux pont de nez. Au moment de la création, Harvey voulait simplement contourner la nouvelle fonctionnalité de Facebook qui utilise l'algorithme de reconnaissance faciale pour le marquage automatique des photos.

CV Dazzle a été inventé par l'étudiant de l'Université de New York Adam Harvey pour son programme de télécommunications interactives en 2010. Inspiré par le camouflage naval WWI appelé Dazzle, le maquillage comprend des zones tonales obscurcissantes du visage telles que les joues avec de la peinture et des cheveux pont de nez. Au moment de la création, Harvey voulait simplement contourner la nouvelle fonctionnalité de Facebook qui utilise l'algorithme de reconnaissance faciale pour le marquage automatique des photos. (Source de l'image: The New York Times)

(Source de l'image: The New York Times)

Le port de CV Dazzle dans sa vie de tous les jours a sans aucun doute fait ressortir Meyer. Il a cependant noté que lorsqu'il a testé le maquillage avec l'algorithme de caméra de son iPhone, il n'a pas pu enregistrer son visage . Cependant, l'efficacité de CV Dazzle vis-à-vis de la technologie de reconnaissance faciale à long terme reste encore à démontrer.

4. Modification des vêtements

S'appuyant sur le travail qu'il a réalisé avec CV Dazzle, Adam Harvey a développé une gamme de vêtements baptisés Stealth Wear. L'artiste et défenseur de la vie privée a collaboré avec la créatrice de mode Johanna Bloomfield pour créer les vêtements pendant qu'il expérimentait sur du tissu métallisé. Stealth Wear est destiné à cacher le porteur des caméras thermiques et des drones .

Harvey n'est pas le seul à entrer dans les vêtements anti-surveillance à en juger par la popularité émergente de la technologie portable. Le créateur de mode montréalais Ying Gao avait mis au point des robes en 2013 qui déconstruiront lorsqu'il sera exposé au flash d'une caméra . Cette année, l'agence d'architecture autrichienne Coop-Himmelblau a créé le Jammer Coat qui protège les signaux sans fil du téléphone du porteur, rendant la personne invisible aux logiciels de suivi ou aux moteurs de recherche.

Harvey n'est pas le seul à entrer dans les vêtements anti-surveillance à en juger par la popularité émergente de la technologie portable. Le créateur de mode montréalais Ying Gao avait mis au point des robes en 2013 qui déconstruiront lorsqu'il sera exposé au flash d'une caméra . Cette année, l'agence d'architecture autrichienne Coop-Himmelblau a créé le Jammer Coat qui protège les signaux sans fil du téléphone du porteur, rendant la personne invisible aux logiciels de suivi ou aux moteurs de recherche.

Codage d'un menu de navigation gracieux dans CSS3

Cet article fait partie de notre "série de tutoriels HTML5 / CSS3" - destiné à vous aider à devenir un meilleur concepteur et / ou développeur. Cliquez ici pour voir plus d'articles de la même série. Les menus de navigation et les liens sont probablement les éléments d'interface les plus importants pour une mise en page Web. Ce sont

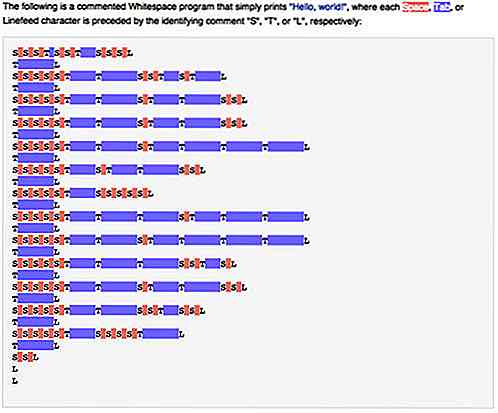

15 langages de programmation bizarres (et insensés) qui existent

Certaines personnes disent qu'apprendre à programmer est difficile, fastidieux et insupportable. C'est comme apprendre une nouvelle langue, juste pour parler à une machine qui a besoin d'être dit dans des commandes très spécifiques que faire et exécuter. Pour une raison quelconque, un groupe de personnes semble penser que la programmation en elle-même n'est pas assez compliquée, et ainsi 'esolang' est né.Bienvenu