hideout-lastation.com

hideout-lastation.com

Méfiez-vous de cette attaque d'hameçonnage déguisé en Google Docs

À partir de ce moment, les propriétaires de comptes Google voudront peut-être surveiller de près leurs courriels lorsqu'un nouveau type d'attaque de phishing a été découvert. Cependant, contrairement à la plupart des attaques d'hameçonnage, celle-ci peut être particulièrement convaincante grâce aux longueurs que les pirates informatiques ont tenté de déguiser.

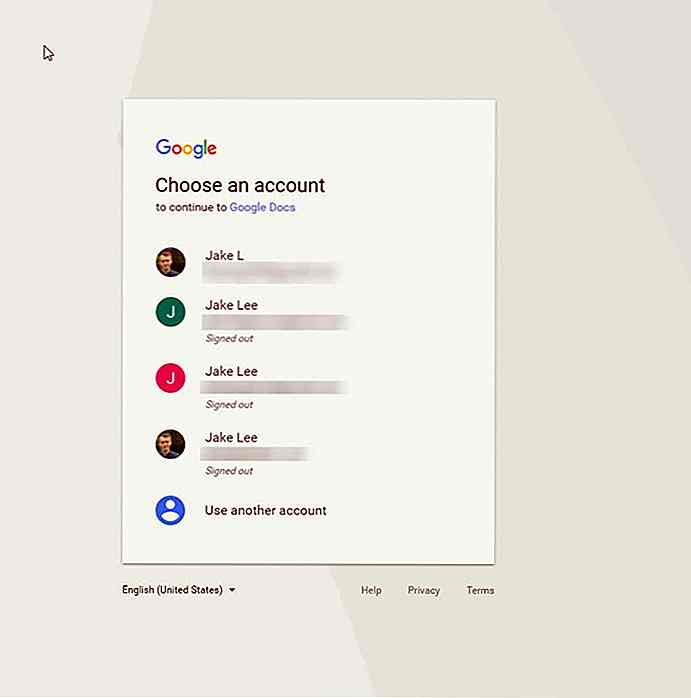

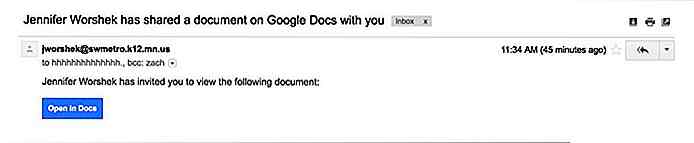

L'attaque de phishing elle-même commence sa vie déguisée en un e - mail sans prétention qui invite l'utilisateur à modifier un document Google Docs. Si l'utilisateur accepte l'invitation, il sera redirigé vers l'écran de sélection de compte Google dans lequel il pourra choisir un compte pour ouvrir ledit fichier Doc.

Phishing (ou malware) Les liens Google Doc qui semblent provenir de personnes que vous connaissez peuvent circuler. SUPPRIMER L'EMAIL. NE CLIQUEZ PAS. pic.twitter.com/fSZcS7ljhu

- Zeynep Tufekci (@zeynep) 3 mai 2017

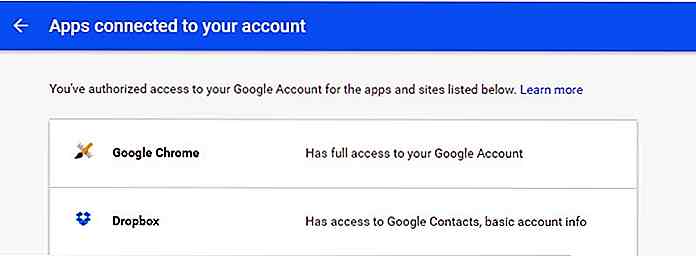

Lors de la sélection d'un compte, le site invitera l'utilisateur à autoriser l'application à accéder aux informations trouvées dans le compte. Si l'utilisateur choisit d'autoriser l'accès, l'attaque par hameçonnage commence et les contacts du compte Google concerné sont utilisés pour lancer des attaques supplémentaires .

Bien que les attaques d'hameçonnage ne soient pas nouvelles pour Google dans son ensemble, cette attaque particulière s'est révélée extrêmement efficace en raison de sa qualité de fabrication. L'invitation initiale de Google Docs a été créée pour être très convaincante, et l'attaque de phishing a également utilisé l'interface d'authentification OAuth pour donner à l'attaque un sentiment de légitimité.

Bien que les attaques d'hameçonnage ne soient pas nouvelles pour Google dans son ensemble, cette attaque particulière s'est révélée extrêmement efficace en raison de sa qualité de fabrication. L'invitation initiale de Google Docs a été créée pour être très convaincante, et l'attaque de phishing a également utilisé l'interface d'authentification OAuth pour donner à l'attaque un sentiment de légitimité.En tant que tels, ceux qui ont l' habitude de jeter un coup d'œil à leurs courriels seraient plus sensibles à cette attaque. Aussi méticuleusement conçu que cette attaque de phishing est, cette attaque contient des signes qui donne sa nature .

Pour un, ceux qui reçoivent l'email trouveront leur adresse dans le champ "BCC" au lieu du champ "To" normal. Deuxièmement, le champ "To " contiendra une adresse e-mail qui se termine par "mailinator.com", bien que l'adresse la plus couramment utilisée soit "[email protected]" .

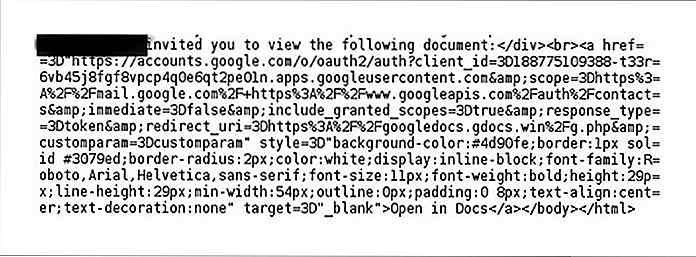

Enfin, la source du document partagé apparaîtra sous la forme d'une longue chaîne de texte incluant des adresses Web de type Google Docs.

Enfin, la source du document partagé apparaîtra sous la forme d'une longue chaîne de texte incluant des adresses Web de type Google Docs. Si vous êtes l'un des nombreux utilisateurs à avoir autorisé l'e - mail d'hameçonnage sans le savoir, il est impératif de vous diriger vers la page de gestion des comptes Google et de révoquer l'autorisation pour l'application Google Docs .

Si vous êtes l'un des nombreux utilisateurs à avoir autorisé l'e - mail d'hameçonnage sans le savoir, il est impératif de vous diriger vers la page de gestion des comptes Google et de révoquer l'autorisation pour l'application Google Docs . Heureusement, Google a depuis sévèrement critiqué cette attaque de phishing, il est donc peu probable que vous en soyez affecté. Cela étant dit, sachant à quel point certains des hackers peuvent être tenaces, il serait sage de rester vigilant avec les courriels que vous recevez .

Heureusement, Google a depuis sévèrement critiqué cette attaque de phishing, il est donc peu probable que vous en soyez affecté. Cela étant dit, sachant à quel point certains des hackers peuvent être tenaces, il serait sage de rester vigilant avec les courriels que vous recevez .Source: Reddit

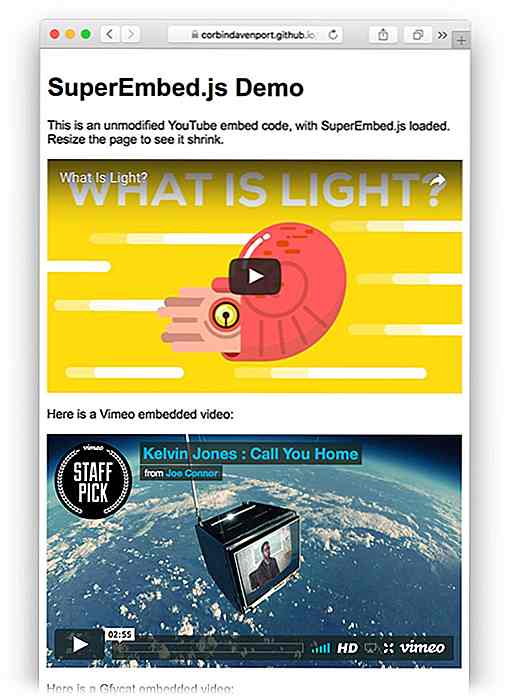

Intégrez facilement des vidéos réactives avec SuperEmbed.js

Le web moderne est totalement réactif et de plus en plus de designers le réalisent chaque jour. Mais il y a un défi embêtant quand il s'agit de conception réactive: contenu intégré .Chaque site vidéo de YouTube à Vimeo a un code d'intégration par défaut fixé à une certaine taille. Cela signif

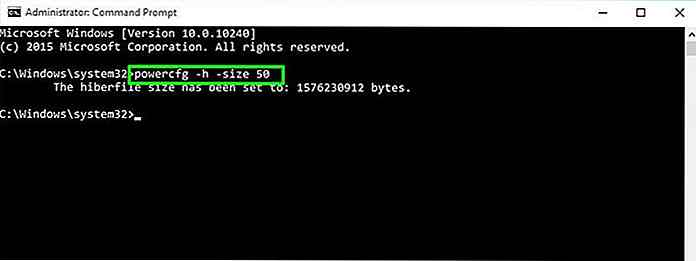

Comment libérer de l'espace disque dur sans rien supprimer Important

Une fois, j'ai voulu installer un jeu de 9 Go sur mon lecteur système de 20 Go avec seulement 1 Go d'espace libre (était l'exigence du jeu). Avec peu ou pas de place pour la suppression de données, j'ai dû chercher des moyens de libérer de l'espace sur mon disque C qui n'implique pas la suppression de données importantes . Avec