hideout-lastation.com

hideout-lastation.com

Comment sécuriser votre ordinateur contre les voleurs d'identité

Le vol d'identité est un cauchemar que tout le monde pourrait expérimenter. Cela peut affecter les particuliers, les entreprises et même les agences gouvernementales qui gèrent leurs services en ligne. Les voleurs d'identité utilisent l'identité d'autrui pour commettre des crimes tels que le vol, la diffamation ou pour leur propre intérêt personnel ou financier.

Comme l'un des crimes les plus dynamiques aux États-Unis, les cas de vol d'identité devraient augmenter dans les années à venir si les consommateurs ne reçoivent pas une éducation adéquate sur la façon de se protéger contre ces criminels.

Selon une étude sur la fraude d'identité de 2016, plus de 15 milliards de dollars ont été volés à 13, 1 millions de consommateurs en 2015 . Dans cet article, nous examinerons les méthodes courantes utilisées par les voleurs pour obtenir des informations et les moyens de protéger leurs ordinateurs contre ces pirates informatiques.

Comment les voleurs d'identité commettent la fraude

Comment les voleurs d'identité commettent la fraude Les pirates peuvent obtenir des informations personnelles sur les personnes de plusieurs façons:

- En obtenant vos informations personnelles en ligne, ils peuvent ouvrir des comptes de cartes de crédit en utilisant votre nom, votre identifiant bancaire, votre adresse e-mail et votre mot de passe.

- Ils peuvent cloner et créer des doublons de votre carte de crédit et l'utiliser pour acheter des choses en ligne.

- En utilisant un logiciel malveillant, les voleurs peuvent enregistrer les coups de clavier et les sites que vous visitez sur Internet. Ils peuvent utiliser ce malware pour débloquer vos mots de passe et ouvrir vos comptes en ligne.

- En obtenant votre numéro de sécurité sociale, les pirates peuvent usurper votre identité pour demander et obtenir une assurance, faire une demande de location ou acheter des propriétés que vous aurez à payer mais que vous ne pourrez pas profiter.

- Certains fraudeurs peuvent utiliser votre carte de débit pour faire des achats en ligne . Les cartes de débit contrairement aux cartes de crédit ne sont pas soutenues par des sociétés de cartes de crédit pour des frais frauduleux.

- Les voleurs peuvent utiliser un virus ransomware pour crypter vos fichiers informatiques . Ils vont déchiffrer les fichiers seulement quand vous leur payez une rançon.

- Les pirates peuvent accéder à votre téléphone lorsque vous vous connectez à un réseau Wi-Fi public. De même, lorsque votre Wi-Fi à la maison n'a pas une bonne sécurité, les pirates peuvent l'utiliser pour accéder aux fichiers de votre appareil connecté .

Comment garder votre ordinateur portable en toute sécurité

Regardons quelques étapes que vous pouvez prendre pour sécuriser votre ordinateur portable contre le vol d'identité.

Étape 1 - Utiliser le chiffrement

Le simple fait d' activer un mot de passe sur votre ordinateur ne peut empêcher les pirates de voler et de prendre vos fichiers de données . Les voleurs peuvent retirer votre lecteur, le brancher sur leur système et transférer les fichiers sur leur appareil. Cependant, avec le cryptage, vous mettrez une sécurité supplémentaire sur vos données.

Le mot cryptage fait référence à une méthode de protection des données, couramment utilisée pour conserver les informations personnelles privées utilisées dans les transactions ou les achats en ligne. Il existe de nombreuses formes de chiffrement qui sont utilisées à différentes étapes lors du traitement des informations numériques.

- Cryptage complet du disque - cette forme de cryptage offre la plus grande sécurité. Il peut enregistrer tous vos fichiers au cas où votre ordinateur portable serait perdu ou volé.

- Cryptage de fichier unique - cette forme de cryptage est utilisée pour crypter un seul ou un groupe de fichiers. Il peut être chiffré à l'aide d'une clé ou d'un mot de passe.

- Cryptage multi-dossier - cette forme de cryptage permet à plusieurs utilisateurs d'accéder à des informations cryptées. Ce logiciel de chiffrement utilise des clés partagées pour les utilisateurs.

Il existe de nombreux programmes que vous pouvez utiliser pour crypter votre ordinateur. Parmi les plus fiables figurent Vera Crypt, un logiciel de cryptage gratuit pour Windows, OSX et Linux, et Bit Locker, qui est un programme de cryptage intégré à Windows (éditions Pro et Enterprise).

Étape 2 - Authentifier votre ordinateur

L'authentification fournit une sécurité supplémentaire pour votre ordinateur. C'est l'une des étapes les plus importantes dans la protection de la vie privée de votre ordinateur pour réduire le risque de vol d'identité.

L'authentification à deux facteurs, par exemple, rend vos mots de passe moins vulnérables aux voleurs d'identité. L'authentification à deux facteurs utilise le téléphone de l'utilisateur. Sur demande, un code est envoyé au numéro de téléphone mobile préenregistré . Quelqu'un qui n'est pas vous, devra avoir accès à votre téléphone afin d'obtenir ce code, en plus de votre mot de passe pour y accéder.

L'authentification à deux facteurs, par exemple, rend vos mots de passe moins vulnérables aux voleurs d'identité. L'authentification à deux facteurs utilise le téléphone de l'utilisateur. Sur demande, un code est envoyé au numéro de téléphone mobile préenregistré . Quelqu'un qui n'est pas vous, devra avoir accès à votre téléphone afin d'obtenir ce code, en plus de votre mot de passe pour y accéder.De nos jours, de nombreux ordinateurs professionnels utilisent également des cartes à puce à insertion qui offrent une sécurité supplémentaire. Vous pouvez trouver cette technologie sur des gadgets plus petits comme les téléphones portables et les tablettes.

D'autres méthodes d'authentification comprennent la biométrie, l'identification du visage ou des empreintes digitales; Les périphériques Windows 10 utilisent une fonction similaire appelée Windows Hello. Cependant, seuls les ordinateurs portables équipés d'une caméra et de capteurs d'empreintes digitales compatibles avec Real Sense peuvent utiliser cette fonction d'accès.

Étape 3 - Modifier les paramètres de votre navigateur

La plupart des navigateurs stockent des mots de passe, des courriels et des noms d'utilisateur. Bien qu'il existe une option pour désactiver cela, beaucoup de gens choisissent de ne pas le faire, citant la commodité. Si votre ordinateur est volé, piraté ou perdu, toutes les informations stockées dans votre navigateur seront utiles aux voleurs d'identité.

Tout comme les navigateurs, les e-mails sont également des hubspots pour vos informations personnelles et devraient donc être plus facilement sécurisés. Les experts suggèrent d'utiliser des mots de passe forts (souvent 12 caractères et plus avec des chiffres, des symboles et des lettres majuscules et minuscules) pour empêcher les voleurs de déverrouiller tous vos comptes en ligne.

Étape 4 - Mettre à jour vos programmes anti-virus / programmes malveillants

Peu importe que vous accédiez à Internet via un ordinateur, votre ordinateur portable ou votre smartphone. Un bon logiciel de sécurité peut vous protéger à tout moment contre différents types d'attaques comme le phishing, le piratage, les logiciels malveillants et les virus .

Malwares et virus peuvent entrer dans votre système par divers moyens. La meilleure façon de vous assurer que vous êtes protégé est d'installer un programme anti-virus et anti-malware qui protégera votre ordinateur.

Étape 5 - Protégez votre connexion sans fil

Les voleurs d'identité peuvent utiliser le Wi-Fi pour pirater des ordinateurs et des appareils. Si ce n'est pas crypté, votre connexion Wi-Fi peut facilement être utilisée comme un outil pour espionner presque tout ce que vous faites en ligne .

Lorsque vous utilisez une connexion réseau sans fil publique dans divers endroits comme des cafés, des hôtels et des aéroports, assurez-vous que toutes vos informations personnelles importantes sont protégées (n'accédez à aucun de vos comptes financiers ou comptes importants en Wi-Fi public).

À la maison, il est important de crypter et de mettre un mot de passe sur le Wi-Fi de votre famille. De nombreux hackers utilisent le Wi-Fi familial pour établir un profil détaillé de vous et de votre famille en analysant et en visualisant simplement les sites Web que vous visitez .

Alors que la plupart des sites cryptent les informations que vous leur fournissez, il existe encore d'autres sites qui ne fournissent pas de cryptage de connexion qui sécuriseront vos informations. Une façon de protéger votre connexion sans fil consiste à utiliser un mot de passe fort.

Étape 6 - Utiliser des systèmes d'alerte d'identité

Étape 6 - Utiliser des systèmes d'alerte d'identité Un bon moyen de sécuriser vos informations personnelles sur votre ordinateur ou n'importe où en ligne ou hors ligne est d'investir dans un bon plan de protection de l'identité. Les plans de protection de l'identité utilisent des systèmes d'alerte qui aident les consommateurs en cas de vol d'identité .

Par exemple, le système d'alerte d'identité de Lifelock surveille diverses applications dans l'ordinateur de la personne. Il fournit aux utilisateurs des rapports complets et une surveillance des services sans fil, des cartes de crédit, des hypothèques et plus encore. Lorsque le système détecte un risque dans votre identité, il envoie une alerte par e-mail, par téléphone ou par SMS .

Conclusion

Notre identité personnelle ou commerciale est une partie importante de notre être. Le fait qu'il soit exploité et utilisé par des criminels peut avoir des effets dévastateurs pouvant durer toute une vie. Cependant, avec une bonne connaissance de la protection de vos renseignements personnels, vous pouvez garder une longueur d'avance sur ces délinquants.

Plus sur la sécurité

- 10 conseils pour renforcer la sécurité sur votre appareil Android

- 5 étapes simples pour garder votre smartphone (et données) en toute sécurité

- Les smartphones mettent-ils vos données à risque?

3 choses que vous ne savez pas sur les tableaux JavaScript

Les tableaux sont une caractéristique largement utilisée des langages de programmation; ce sont des variables spéciales qui peuvent être utilisées pour stocker plusieurs valeurs en même temps. Cependant, quand il s'agit de JavaScript, aussi simple que d'apprendre, il y a toujours plus à explorer.Dans c

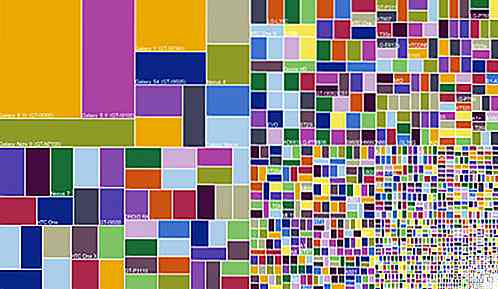

Contrôles Hovering - Samsung-Like Air Gesture Caractéristiques pour tout appareil Android

Lorsque le Samsung Galaxy S4 a été publié l'an dernier, Samsung a inclus une fonctionnalité appelée Air Gesture . Cette fonction vous permet de naviguer sur votre smartphone, comme de passer d'une image à l'autre, de parcourir des courriels, d'accepter des appels entrants ou de vérifier les notifications sans toucher physiquement l' écran de votre appareil Android.La fonc

![20 façons créatives d'annoncer la grossesse [PHOTOS]](http://hideout-lastation.com/img/tech-design-tips/565/20-creative-ways-announce-pregnancy.jpg)